Microtik: включение API и вывод уровня сигнала wifi соеднинений

Вывести уровни сигнала соединений:

/interface wireless registration-table> printВключить сервис API:

/ip service> enable 5Жизнь замечательных грибов

Вывести уровни сигнала соединений:

/interface wireless registration-table> printВключить сервис API:

/ip service> enable 5

&НаСервере

Процедура УстановитьПараметраКомпоновки(ИмяПараметра, Значение) Экспорт

ПараметрКД = Новый ПараметрКомпоновкиДанных(ИмяПараметра);

ОтборКД = Новый ПолеКомпоновкиДанных(ИмяПараметра);

НастройкиКомпановщика = Отчет.КомпоновщикНастроек.ПолучитьНастройки();

Для Каждого Поле Из НастройкиКомпановщика.ПараметрыДанных.Элементы Цикл

Если Поле.Параметр = ПараметрКД Тогда

Поле.Значение = Значение;

КонецЕсли;

КонецЦикла;

Для Каждого Отбор Из НастройкиКомпановщика.Отбор.Элементы Цикл

Если Отбор.ЛевоеЗначение = ОтборКД Тогда

Отбор.ВидСравнения = ВидСравненияКомпоновкиДанных.ВСписке;

Отбор.Использование = Истина;

Отбор.ПравоеЗначение = Значение;

КонецЕсли;

КонецЦикла;

Отчет.КомпоновщикНастроек.ЗагрузитьНастройки(НастройкиКомпановщика);

ЭтаФорма.СоздатьЭлементыФормыПользовательскихНастроек(,РежимОтображенияНастроекКомпоновкиДанных.БыстрыйДоступ);

КонецПроцедуры

&НаСервере

Процедура ЗаполнитьЕМКНаСервере()

СписТочек = Новый СписокЗначений;

рез=СтрРазделить(отчет.ЕМК,символы.ПС);

для каждого стр из рез цикл

стр=стрзаменить(стр,";","");

СписТочек.Добавить(сокрЛП(стр));

конеццикла;

УстановитьПараметраКомпоновки("ЕдиныйМежсистемныйКод",СписТочек);

КонецПроцедуры

&НаКлиенте

Процедура ЗаполнитьЕМК(Команда)

ЗаполнитьЕМКНаСервере();

КонецПроцедуры

Решим задачу кросплатформенно:

procedure TForm1.GetUserLogin(Sender: TObject);

{$IFDEF MSWINDOWS}

const

envVar = 'USERNAME';

{$ENDIF}

{$IFDEF UNIX}

envVar = 'USER';

{$ENDIF}

begin

user_login:=SysUtils.GetEnvironmentVariable(envVar);

MessageDlg(user_login, mtInformation,[mbOk],0);

end; Задача: прочитать Json с URL и распарсить его

Решение:

На неком удалённом ресурсе находится файл вида:

{

"error": false,

"result": [

{

"dt": "2023-01-16T10:49:14",

"url": "https://rfefe.грибовы.рф/?p=41",

"title": "Очень важное уведомление",

"text": "Олала",

"read": true

},

{

"dt": "2023-01-15T10:49:14",

"url": "https://erferf.грибовы.рф/?p=40",

"title": "Очень важное уведомление 2",

"text": "Олала 2",

"read": false

}

]

}Сначала прочитаем файл в строку, а затем распарсим полученный json и переберем его в виде массива или выведем текст ошибки:

procedure TForm1.LoadJson(Sender: TObject);

var

url, json : String;

jsd: TJSONData;

error : Boolean;

Arr:TJSONData;

i : integer;

begin

url := 'http://ewrdfwerf.xn--90acbu5aj5f.xn--p1ai/get_events.php';

Try

json := TFPCustomHTTPClient.SimpleGet(url);

Except

json:='{"error": true,"result": "Ошибка получения данных"}';

end;

jsd:=GetJSON(json);

error := jsd.FindPath('error').AsBoolean;

if error=true then begin

MessageDlg(jsd.FindPath('result').AsString, mtInformation,[mbOk],0);

end;

if error=false then

begin

for i:=0 to jsd.FindPath('result').Count-1 do

begin

MessageDlg(jsd.FindPath('result').Items[i].FindPath('title').AsString, mtInformation,[mbOk],0);

end;

end;

end;

Эх..давно я шашку в руки не брал (лет 10 точно уже с Lazarus/Delphi дела не имел), а тут снова пришлось.

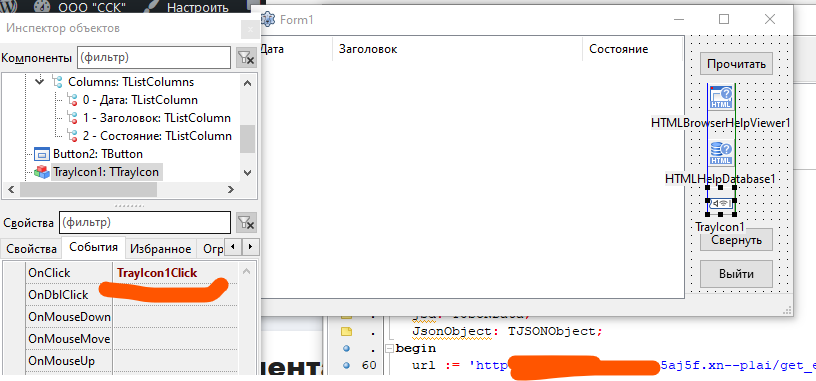

За работу с треем, в Lazarus отвечает компонент TrayIcon, Перетащим её на форму. В процедуре создания формы разместим:

TrayIcon1.Visible := True;

Application.ShowMainForm:= False;

Далее добавим событие по клику на иконку трея:

Show; // показываем окно

WindowState := wsNormal; // разворачиваем окно