Grafana: выделения времени суток на шкале TimeScale

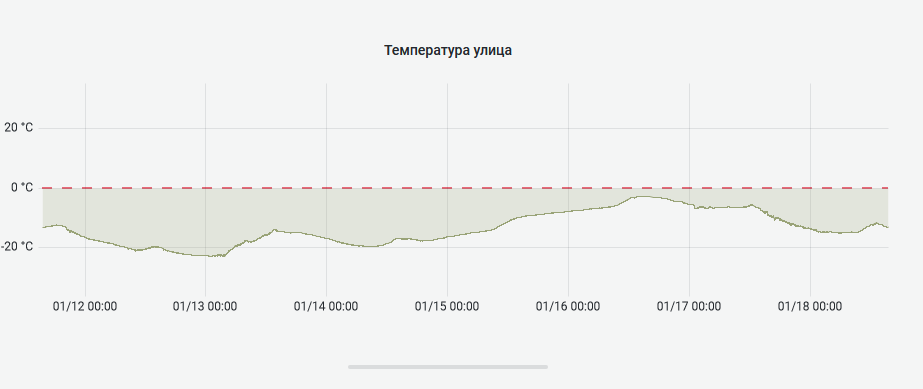

В одном из проектов (умный дом) у меня мониторится температура окружающего воздуха. Но график… ну так себе если честно..

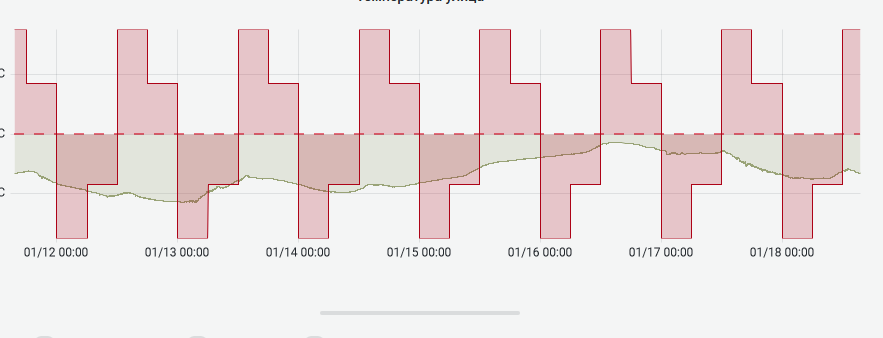

Ну совершенно не понятно не поёрзав мышкой, где день, где ночь.. Решил неказисто,.. но хотя бы уже понятно:

Просто наложив поверх еще один запрос, где вывожу в зависимости от часа суток предопределенные значения.

SELECT $__time(m_data.dt), CASE WHEN hour(dt)>=21 and hour(dt)<=23 THEN -35 WHEN hour(dt)>=0 and hour(dt)<=2 THEN -35 WHEN hour(dt)>=3 and hour(dt)<=8 THEN -17 WHEN hour(dt)>=9 and hour(dt)<=14 THEN 35 WHEN hour(dt)>=15 and hour(dt)<=20 THEN 17 END as 'Время суток'FROM m_data.m_data WHERE m_data.place=10 and m_data.source=17 and m_data.value_type=1 and $__timeFilter(m_data.dt)