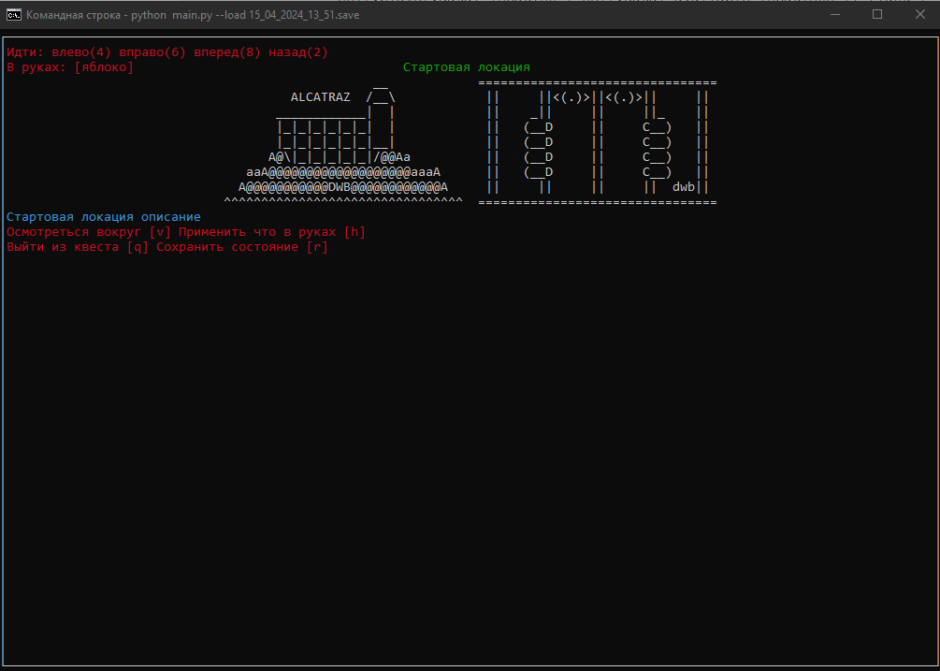

def location_view(self, location):

self.load_location(location)

self.stdscr.clear()

self.stdscr.border()

self.top_menu() # рисуем верхнее меню

# название локации

curses.init_pair(2, curses.COLOR_GREEN, curses.COLOR_BLACK)

x = int((self.scr_size[1] - len(self.data["title"])) / 2)

self.stdscr.addstr(2, x, self.data["title"],curses.color_pair(2))

# рисуем рисунок ежели он есть

y=3

if "ascii_art" in self.data:

mass_art=self.data["ascii_art"].split("\n")

i=0

while i<len(mass_art):

x=int((self.scr_size[1]-len(mass_art[i]))/2)

self.stdscr.addstr(y+i, x, mass_art[i])

i+=1

y = y + len(mass_art);

# Выводим описательную часть

curses.init_pair(3, curses.COLOR_CYAN, curses.COLOR_BLACK)

self.stdscr.addstr(y, 1, self.data["description"],curses.color_pair(3))

# Выводим нижнее меню

curses.init_pair(4, curses.COLOR_RED, curses.COLOR_BLACK)

self.stdscr.addstr(y + 1, 1, "Осмотреться вокруг [v] Применить что в руках [h]", curses.color_pair(4))

self.stdscr.addstr(y + 2, 1, "Выйти из квеста [q] Сохранить состояние [r]", curses.color_pair(4))

self.stdscr.refresh()

while True:

key=self.stdscr.getch()

print(key)

# реализация перехода с локации на локацию

if key==52 and "left" in self.data["available_locations"]:

self.player.data["location"]=self.data["available_locations"]["left"]

self.location_view(self.player.data["location"])

if key==54 and "right" in self.data["available_locations"]:

self.player.data["location"]=self.data["available_locations"]["right"]

self.location_view(self.player.data["location"])

if key==56 and "forward" in self.data["available_locations"]:

self.player.data["location"]=self.data["available_locations"]["forward"]

self.location_view(self.player.data["location"])

if key==50 and "back" in self.data["available_locations"]:

self.player.data["location"]=self.data["available_locations"]["back"]

self.location_view(self.player.data["location"])

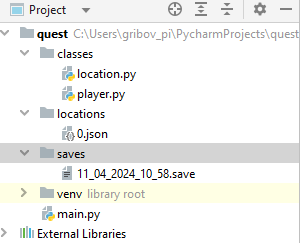

if key == 114:

self.player.save()

#self.message("Внимание!","Состояние прохождения завершено. \nФайл находится в папке /saves")

if key==113:

curses.reset_shell_mode()

curses.endwin()

exit(0)

print(self.data)